⚙️ Configuración de Máxima Seguridad🔒📱⚙️ 📵¡Protección Contra Piratas🛰️!📵

MAGNANIMO

Miembros Publicaciones: 11,921

MAGNANIMO

Miembros Publicaciones: 11,921

Tema actualizado con información adicional!!

Corta los accesos a los piratas✂️ posee el control de tus aplicaciones financieras!!🏦🔒🏧💲💰

Protege tus aplicaciones cortando todos los canales de comunicación con un dispositivo externo!!

Protégete cuando estés online!!

Estuve analizando, investigando, estudiando, como proteger mi celular realmente!

y comencé realizando investigaciones para evitar el ingreso o al menos evitar que lleguen a tener el control sobre mis aplicaciones financieras.

Comence a sumergirme e investigar las historias en las redes sociales, ya que son unos de los medios de comunicación por donde transcurre miles de casos e historias, inclusive leí artículos de seguridad sin obtener grandes resultados.

Los piratas se valen de las siguientes tres técnicas, que pueden ser combinadas, mayormente conocidas y frecuentes:

- Ingeniería social.

- Troyano instalado en el telefono.

- Red WiFi abierta.

Buscan información que dejamos en algún medio público o de algún troyano instalado en nuestro celular o cuando utilizas un acceso de red WiFi abierta pueden instalarnos un troyano en nuestro dispositivo celular.

De este modo realizan escucha o simplemente pescan algún pescado en las redes sociales o porqué no, de alguien cercano a nosotros con malas intenciones.

Además tienen que saber que ninguna aplicación financiera se comunicara por ningún medio, sos vos mismo quien te comunicas.

Jamás van a solicitar y enviarte claves de validación de ningún tipo, nuestras claves son privadas e intransferibles y aún así se valen de toda ingeniera social e historias bien armadas, para llegar al hecho consumado (brindar información de claves de cualquier tipo y circunstancias o que informemos las claves que nos llegue por algún medio, seria como abrirles la puerta de nuestra casa a un extraño para que ingrese y permitirles el hecho delictivo)

Es lo mismo que entregar tu billetera!!

¿Que debe hacer si el titular de la cuenta se percato en el momento sobre el engaño?

Debe transferir todo el dinero a otra cuenta bancaria inmediatamente.

Debe transferir todo el dinero a otra cuenta bancaria inmediatamente.

- Cambia la dirección de e-mail de seguridad rápidamente

- Clave

- Usuario

Si el e-mail fue cambiado, realiza la denuncia rápidamente al banco, ya que seguramente e indefiniblemente perdimos el control.

Debemos ser prudentes, sobre todo observadores, porque algunos tienen una gramática o redacción terrible o faltas de ortografía, y aún así muchos no se percatan del engaño.

Suelen comunicarse inclusive telefónicamente por Whatsapp, siendo el número telefónico ficticio, cuando cometen el ilícito no dejan rastros sobre las operaciones, todo es falso y enmascarado.

Solamente un juez puede revelar el número de operación a donde fue transferido el dinero.

Ahora pasemos a configurar nuestro dispositivo celular con mayor seguridad (realmente será anti-piratas)

Imagen obtenida de: https://observatoriodelared.wordpress.com/2013/04/01/todos-para-uno/amp/

Las fortalezas de seguridad que posea el dispositivo comienza por uno mismo y del uso que realice y por los recaudos que tomes sobre la configuración que tengas en el celular.

Además si pierdes o te sustraen el celular, estarías un poco mas tranquilo, ya que el celular no posee los accesos de seguridad, y por lo tanto podremos recuperar todo rápidamente sin mayor preocupación y sobresaltos (esta configuración es solamente para recuperar las contraseñas, realizar verificaciones y validaciones específicas por las cuales no son utilizadas casi nunca, solamente se utilizan para configurar el acceso)

La seguridad total por lo tanto se obtiene cortando todos los canales de comunicación sobre las validaciones y permisos.

Para esto necesitamos tener un segundo dispositivo, algunos los tendrán presente, otros los desconocen o le resultarán medidas completamente exageradas y o engorrosas, pero depende de cada uno, de hacer nuestro celular una verdadera caja fuerte.

Estos pasos te van a salvar por mas que el atacante tenga acceso completo a tu celular y o posea información sobre vos, ya que los atacantes nunca pueden tener acceso a tu aplicación, necesitan acceder a la cuenta desde sus plataformas, si o si (aclaro dependiendo de la robustez de la aplicación financiera instalada en tu dispositivo)

Configura un e-mail y asocia otro número de celular solamente para tus aplicaciones financieras.

Nunca entres al correo electrónico y no utilices el número de teléfono asociado de tus aplicaciones financieras en donde estén instaladas las aplicaciones, preferiblemente hazlo desde otro dispositivo con otra conexión de internet, como de otra linea Tuenti o de una PC.

Si tenes un número con un viejo celular, es buena idea desempolvar el celular guardado en el cajón, ya que lo podemos utilizar cuando necesitamos recibir códigos de validación por SMS únicamente.

Ten en cuenta que algunos bancos verifican que tengas el chip instalado con el número de teléfono registrado en el banco para poder mensajear por Whatsapp, en este caso tendremos que instalar WhatsApp en dicho teléfono o pasar el chip a nuestro teléfono si no tenemos un teléfono que permita instalar WhatsApp e instalar WhatsApp en otro usuario o Whatsapp Business.

Cuando realices validaciones, borra los e-mail y vacia la papelera para no dejar rastros.

Algunas bancos tienen la opción de configurar un e-mail de seguridad que corresponde al control de acceso y validaciones de la cuenta, y otro e-mail para recibir las notificaciones del banco.

De este modo estaremos atentos a las notificaciones del banco, sin acceder al e-mail de seguridad que se utiliza para validar el acceso al banco.

Comenzamos configurando la seguridad de nuestro correo para las aplicaciones financieras para acceder desde otro dispositivo únicamente, en este caso doy el ejemplo con una cuenta de google:

Entras a tu cuenta de google, estando en ficha seguridad:

https://myaccount.google.com/security

Vamos donde dice:

Acceso a Google

- Contraseña (utiliza una contraseña segura que no utilices en ningún otro medio)

- Teléfono para acceder (configura un número de teléfono en cual no utilices en tu dispositivo, ya que tendremos nuestras aplicaciones financieras)

- Verificación de dos pasos (igual que el punto anterior, en este punto además podrás generar diez claves de recuperación)

Maneras de verificar tu identidad

Se pueden usar para confirmar tu identidad o comunicarse con vos si detectan actividad sospechosa en tu cuenta:

- Teléfono de recuperación (no asociar donde esten las aplicaciones)

- Correo electrónico de recuperación (no asociar donde esten las aplicaciones)

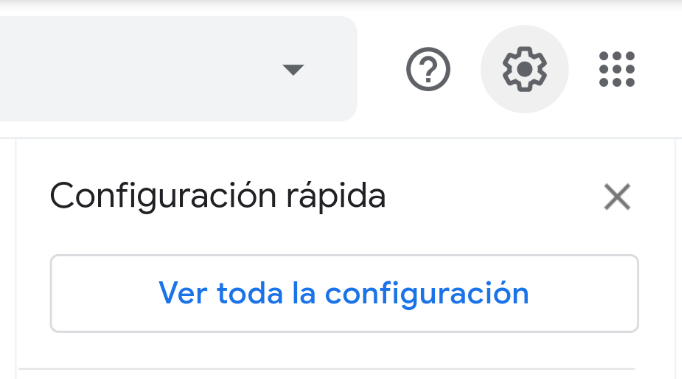

Entramos desde el navegador a nuestro correo de gmail, vamos a la ranura y tildar en: "Ver toda la configuración"

En la ficha general, de la primera columna, buscan la etiqueta: "Imágenes"

Marcamos: "Preguntar antes de mostrar imágenes externas - Esta opción también inhabilita el correo electrónico dinámico"

La función que cumple es que al abrir cualquier e-mail no cargue las imágenes, esta es una seguridad adicional, ya que el e-mail no va a cargar nada al no tener acceso al servidor para descargar la imagen, por lo tanto no pueden tener información sobre la conexión y del dispositivo si realizamos un toque en un e-mail sospechoso por accidente, aún así el remitente del e-mail puede ser oficial, cuando no lo es.

En algunas aplicaciones financieras es necesario descargar la imagen para ver la clave de validación, en ese caso realizamos un toque en mostrar imágen.

Actualizaciones de seguridad:

Debes mantener actualizado tu android, el día que deje de recibir actualizaciones, hay que descartar el dispositivo si utilizas aplicaciones financieras, ya que van en ascenso los niveles de inseguridad y no hay parches disponibles.

Puede resultar algo incomodo al principio, andar con dos dispositivos al momento de validar, pero es mejor tomar estas acciones antes que andar lamentándose o utilizar un dispositivo únicamente para las aplicaciones financieras, pero no esta demás de aplicar estas reglas para tener nuestro control total.

Nuestro deber debe ser que nuestro celular sea una caja de seguridad, y comienza por vos mismo!!

Nuestro deber debe ser que nuestro celular sea una caja de seguridad, y comienza por vos mismo!!

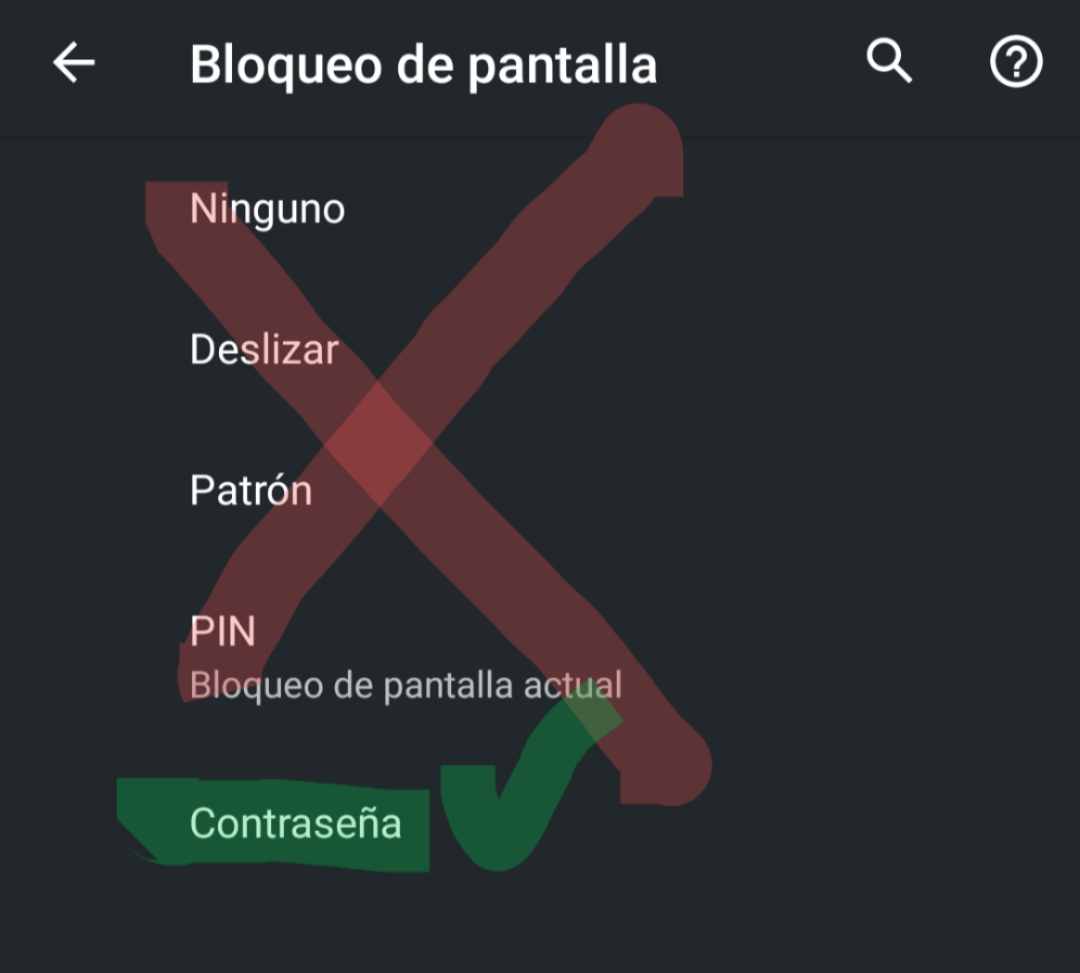

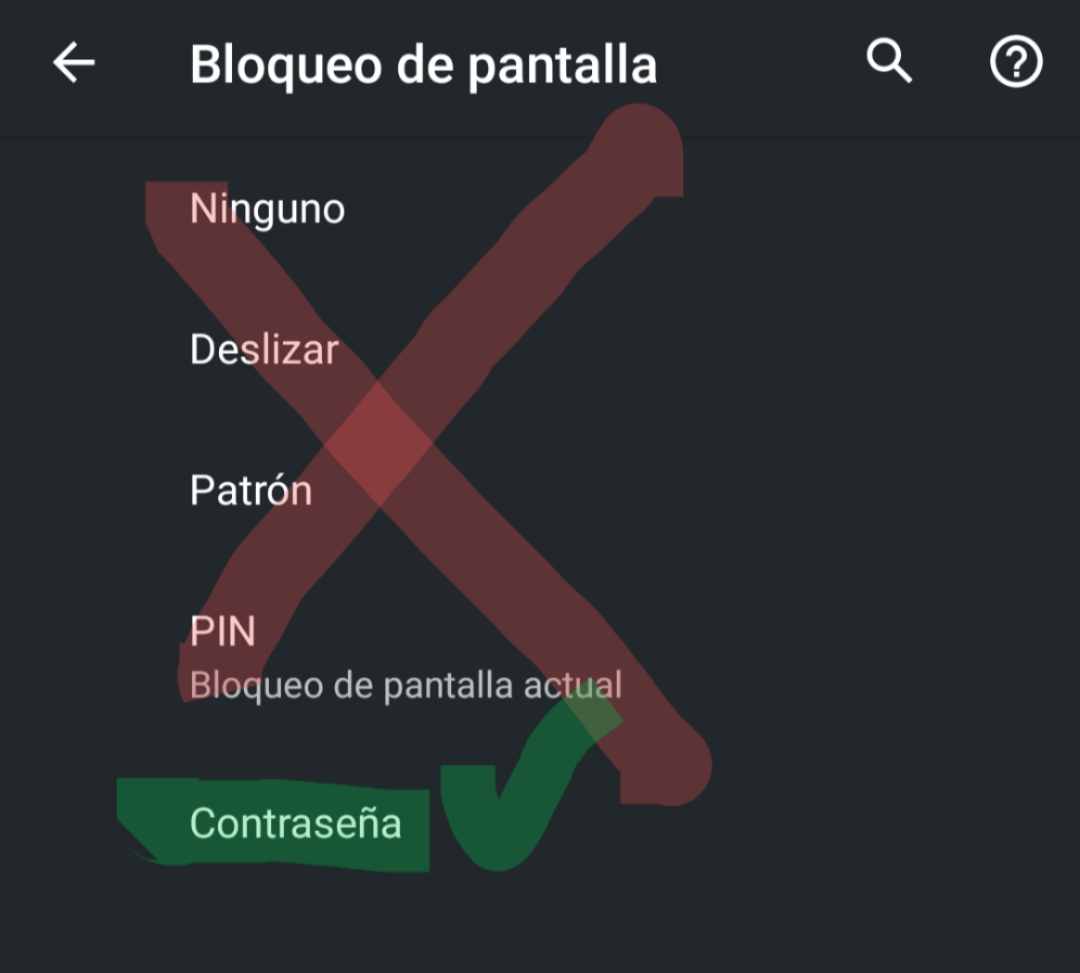

Configuración de pantalla de bloqueo, ¿que nivel de seguridad utilizar?

Un consejo de seguridad adicional a tener en cuenta: si perdemos o nos sustraen el celular hay que tener configurado la pantalla de bloqueo con una contraseña segura (preferentemente alfanumérica, mayúsculas, minúsculas y simbolos de una longitud superior a 8 carácteres) debido a que las demás opciones disponibles de bloqueo son simples de desbloquear para el ladrón o para quién encuentre el celular perdido, de esta forma le complicamos el acceso y evitamos que logren husmear o cometer ilícitos con nuestro dispositivo y el acceso de dinero de billeteras y o cuentas bancarias, solicitud de prestamos, etc:

¿Que hago si me sustraen o perdí el celular?

Cuando reportamos la línea, bloquean el chip de la línea y el codigo IMEI pasa a banda negativa al informar el código IMEI, el celular queda inutilizable para otros operadores pero no en sus funciones.

Cuando reportamos la línea, bloquean el chip de la línea y el codigo IMEI pasa a banda negativa al informar el código IMEI, el celular queda inutilizable para otros operadores pero no en sus funciones.Primero debemos asegurarnos de configurar el dispositivo para tener acceso remoto (por si algún motivo se nos pierde)

Y debemos asegurar de tener siempre acceso al e-mail en el momento que no tengamos el celular para operar totalmente sin restricciones de seguridad.

Una vez realizado la operación de eliminación remota, no se tendrá mas acceso al dispositivo, perderemos toda la información.

En el siguiente tema disponemos de mayor información de: Como borrar, encontrar o bloquear dispositivo Android perdido (fuente de Google)

Android periódicamente realiza una conexión de internet instantánea y se desconecta para informar del estado del dispositivo.

* Los fabricantes también colocan a disposición las funciones para eliminar el dispositivo en forma remota (hay que asegurarse de tenerlo configurado)Y si retiran el chip, solamente se bloqueara la línea, para bloquear el celular debemos conocer el código IMEI, que lo podemos encontrar en la caja de celular o tener el código anotado en algún lado para bloquear el dispositivo.

El código IMEI para poder anotarlo y guardarlo se obtiene marcando en el teclado de marcación de llamadas el siguiente código universal: *#06#

Al momento que bloqueamos la línea informamos cual es código IMEI; en el caso de que retiraron el chip o si la compañia no posee nuestro código IMEI al momento de reportar el bloqueo del número, informamos el código IMEI (el bloqueo del código IMEI bloquea el celular para que no pueda ser utilizado en otras compañías pero pueden tener acceso a nuestra información si llegan a corromper la contraseña del dispositivo)

Cuando existió una sustracción o perdida de celular, el número y código IMEI (si lo tenemos) se reporta con la compañía de la línea, en este caso con el experto Tuenti.

Si se encontro el celular y el código IMEI esta bloqueado o no pudo ser bloqueado, el ENACOM informa:

Bloqueo/Desbloqueo

El bloqueo o desbloqueo del IMEI es realizado solamente por las empresas prestadoras.

Si ya llamaste al *910 o te comunicaste con tu compañía móvil y no fue posible realizar el bloqueo de tu IMEI o si ya realizaste los reclamos correspondientes para que tu compañía móvil desbloquee tu equipo, completá el formulario para que podamos asesorarte sobre cómo proceder.

Ingresar al formulario

Este tema es de mi autoría✏️

Por Magnanimo

* En los comentarios podes encontrar otros consejos adicionales!!

Etiquetado:

Accede o Regístrate para comentar.

Comentarios

Novedades:

Ya esta saliendo en algunos celulares la actualización para Android 11.

Como información adicional, el futuro Android 12 posiblemente traiga niveles altos de seguridad.

Desde Android 9/10 esta la MAC aleatoria y a partir de android 12 posiblemente venga con una seguridad que desconecta las conexiones sospechosas de la MAC.

Ademas que traiga un identificador en la pantalla celular indicando si la cámara esta encendida.

Y posiblemente un firewall.

En chrome dejara de existir las famosas cookies.

bonito y seguro el post, como los pinguinos de madarascar LOL

¿Y no viste cuando subís la foto o imagen de un avatar?

Ahora te aplican el © por todos lados, se acabo la libertad, si utilizas una imágen con ©® sin saberlo y surge algo, te hacen responsable 🤷🏻♂️

Es pro eso que no puedo enviar enlaces en Facebook y mensseger ??

(Parece a drede🤣)

Fue pura casualidad lo del link! días después leí la nota! 😂 ☺️

¿En donde leíste esto?, yo explique como negar, bloquear los accesos, para que no tengan acceso (ya que estuve informándome mucho y se los medios que utilizan)

Y las redes sociales son un peligro latente, cuando tenes algo de fama o estas en muchos grupos, mejor cuidarse, porque alguna veces tuvieron acceso a mi cuenta, siendo bastante complicada la contraseña (el acceso se vuelve inseguro cuando la contraseña es corta y ahi experimentas problemas y la cambie por una de longitud bien larga y no paso más nada)

O tal vez era alguna falla de seguridad de Facebook, ya que en su momento lo reporte más de una vez.

Y con mercado pago me paso igual, por ahi tenia algún bicho el celular.

PD: hay muchas opciones, otra opción que da mayor seguridad es desactivar lo siguiente cuando viene activado por defecto:

Usurpación de Identidad

¿Qué hago si se efectuaron operaciones usurpando mi identidad?

Fuente: http://www.bcra.gov.ar/

Gracias 😊

y agrego vean los permisos de las aplicaciones, ej: si tienen un juego tipo tetris osea rebasico no le den permisos de micrófono o cámara, porq es innecesario...

Te referís a los reacondicionados?

Hay una técnica para desinstalar las APP conectando el celular desde una PC, googleando lo encontrás, cuando no la podes desinstalar desde la propia aplicación.

El FBI advierte: cuidado con los códigos QR que escaneas desde tu teléfono

Fuentes: https://www.cronista.com

No es comprar, es conectarse! Con conectarse a una red WiFi pública, ya es suficiente para que comentan ilícitos si están interviniendo la red.

Fuente: https://www.lasclavesnosecomparten.com.ar/

Si un hacker te vacía la cuenta, ¿el banco tiene que devolverte la plata?: esto dice la Justicia

Fuente: https://www.iproup.com/

Ciberdelitos

Las 10 estafas virtuales a las que hay que estar más atentos hoy

Fuente: https://www.clarin.com/

Qué hacer si te roban el celular: cómo evitar que accedan al home banking y billeteras virtuales

Fuente: https://www.pagina12.com.ar/

Fuente: https://www.criptonoticias.com

Jaja.

Cayó el líder de la banda de Nordelta que vaciaba cuentas de Mercado Pago y homebankings

Fuente: https://www.cronista.com

Fuente: https://www.lacapital.com.ar/

Fuente: https://www.iproup.com

ATENCIÓN: ADVIERTEN SOBRE NUEVOS MÉTODOS DE ESTAFAS POR WHATSAPP

El delincuente se hace pasar por miembro del Ministerio de Salud de la Nación mientras se adueña de tu cuenta de WhatsApp.

¿Cómo evitar ser víctima de este tipo de estafas?

-Activá la función de "verificación en dos pasos". Tenés que ir a "ajustes", "Configuración", "cuenta" y ahí activar la verificación en dos pasos.

- Si te envían un código de verificación, no lo compartas.

Si recibís un mensaje de WhatsApp proveniente de un abonado telefónico desconocido, bloqueá y reportá ese número.

Fuente: https://www.elnueve.com

Prevenir los ilícitos de usurpación de identidad en WhatsApp

Fuente: https://www.pagina12.com.ar

Pues yo no lo sabia, si es que leíste la nota.

Si no tiene doble factor de seguridad el WhatsApp, toman el poder de tu cuenta de WhatsApp sin que vos informes nada de nada!